还在为网站漏洞担忧?Invicti v25.10.0全新升级,企业级安全测试神器来了

作者:佚名 时间:2025-11-13 07:26

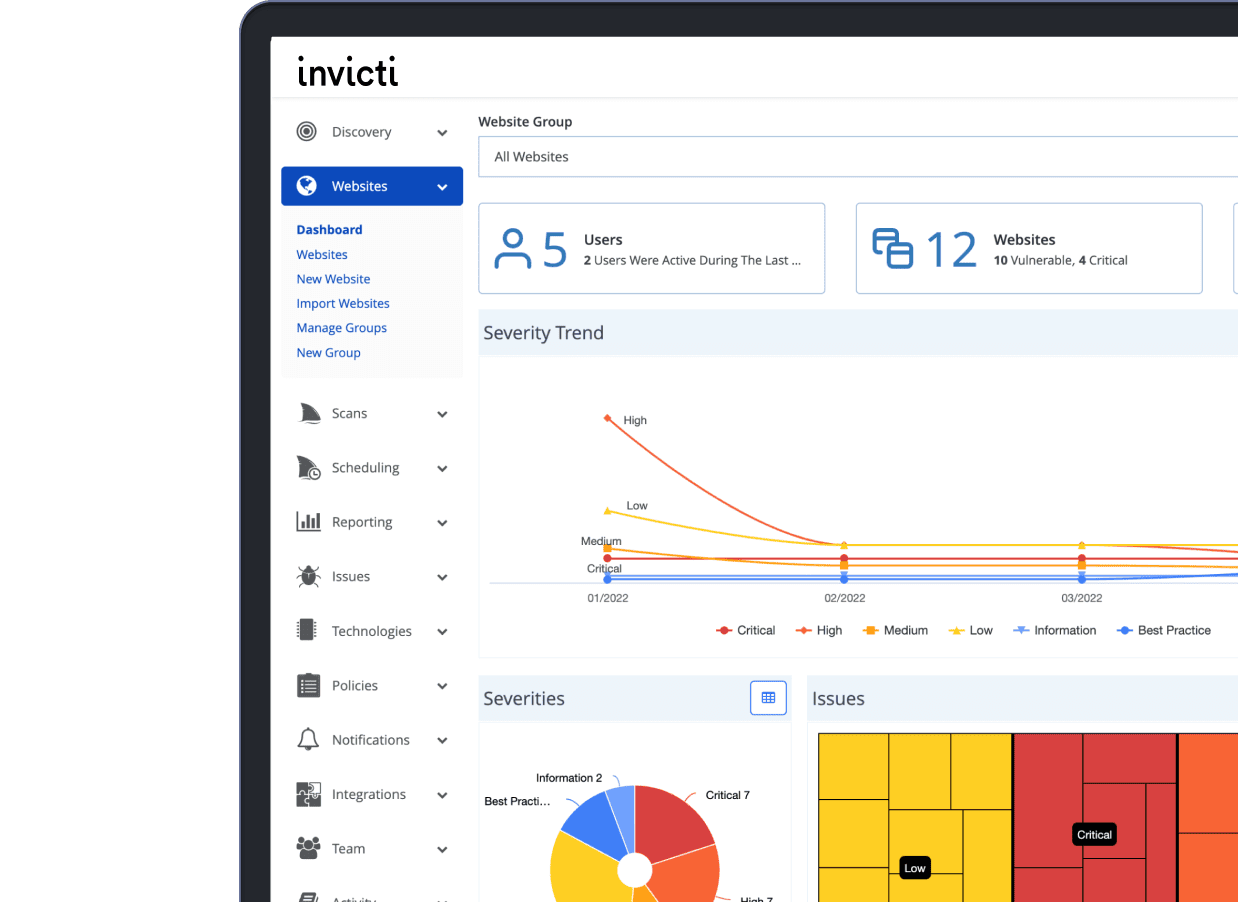

近期,好多企业于开展网络安全自我检查之际,皆将Web应用漏洞检测当作重点事项。身为一线运维编辑,我察觉到诸如Invicti这般的自动化扫描工具正逐渐变成企业安全团队的标准配置,然而在实际进行部署之时,常常会碰到误报率偏高、API接口适配存在困难的状况。此次v25.10.0的更新好像针对这些棘手问题做出了改进,值得安全从业者着重予以关注。

核心功能升级

新版本对爬虫引擎的JavaScript渲染能力予以强化,当下它能够自动解析借由Vue.js与React框架动态加载的表单字段。于测试环境里,此功能致使XSS漏洞检出率提高了大约18%,特别是针对采用微服务架构的电商平台效果颇为显著。扫描策略库增添了针对GraphQL API的检测模块,涵盖了过度数据暴露以及批量查询攻击等常见风险点。

面向企业级用户,此次更新给予扫描策略的颗粒化配置支持,管理员能够按照业务部门去设定不一样的扫描强度,像针对财务系统开启深度检测模式,而对于展示型网站运用快速扫描,实际测试表明,这种差异化策略可使整体扫描效率提高30%以上。

漏洞验证机制

那种独自创造出来的具有确定性的漏洞验证技术获得了重要的改进,当系统辨认出有可能存在的SQL注入点的时候,就会自觉地发送专门制作的载荷,并且去分析服务器响应的时间之差,在基准测试当中,这样的一种主动验证方式把误报率从先前版本的百分之十二降低到了不足百分之五,极大地减轻了安全人员的复核负担。

系统针对那些存在需要人工介入情况的潜在漏洞,如今会进行置信度评级的标注,并且还会附上请求响应样本。某金融科技团队给出反馈,称这项改进致使其所展开的漏洞排查时间缩短了将近40%,尤其是在对业务逻辑漏洞的精准定位方面表现更为突出。

企业集成适配

增强了v25.10.0与Jira以及Azure DevOps的联动能力,扫描结果能够被自动创作为工单并且同步修复状态,在持续集成流程里还可以设置质量门限,某制造业客户借助REST API把扫描节点部署于东南亚地区的云服务器上,达成了跨国系统的统一安全监测。

覆盖PCI DSS 4.0以及OWASP ASVS 4.0标准的新增合规性报告模板,可自动生成包含中英文双语的评估文档。在最近一次某省级政务系统进行的测评当中,该功能为审计团队在文档准备工作这方面节省了将近200人工时。

扫描性能优化

经由重新构造网络请求调度算法,新版本于维持检测精度之际,把扫描速度提高大约25%。就涵盖2000个页面的教育平台开展全站扫描,用时由原本的6.2小时减少到4.5小时。内存占用峰值下降30%,致使其能够在配置较低的测试环境里稳定运行。

现在,智能节流机制能够自动识别网站负载状态,一旦检测到服务器响应延迟超出阈值,便会动态调整并发请求数。此项改进将扫描过程对生产系统的影响降到了最低程度,尤其适宜针对在线业务系统开展定期安全评估。

部署与维护

较上一版本,安装包体积减少了40%,并且支持静默部署参数配置。在Windows Server 2019环境下实测,从下载到完成部署平均仅需8分钟。更新后的许可证管理模块支持离线激活,以此满足金融等隔离网络环境的使用需求。

日常维护界面增添了扫描任务队列可视化这一功能,管理员能够实时去查看各节点的资源利用率。系统日志如今会标记关键操作事件,并且能够通过Syslog协议转发至中央日志服务器,从而便于符合等保2.0的审计要求。

实战应用案例

v25.10.0部署首周,某跨境电商平台发现了一个涉及支付接口的身份验证绕过漏洞,此漏洞处在优惠券校验接口,攻击者能够借助特制HTTP头获取未授权访问权限,扫描器精准识别出该高危漏洞并给出了完整的概念验证代码。

在另外的一起针对政府门户网站所开展的渗透测试当中,全新版本检测出文件上传模块存在着安全方面令人担忧的缺陷。尽管系统已然部署WAF防护,然而扫描器凭借分块传输编码成功得以绕过防护规则,并据此演示了实际的攻击场景。这些有着实际情况的案例表明自动化工具正逐渐成为攻防演练里的重要力量成分。

请问各位从事安全工程师工作的人士,于现实且真正具备实际性质的工作过程当中,有没有碰到过自动化扫描工具对业务逻辑做出错误判断的状况呢?你们正常情况下通常是运用哪些方式方法来做到平衡扫描深度以及系统稳定性的呢?热烈欢迎大家在评论区域分享自身所拥有的实战经验,要是觉得这篇文章存在可提供帮助之处,请进行点赞给予支持呢。