利用Marap downloader收集系统信息,TA505要搞大事情?

作者:媒体转发 时间:2018-08-27 16:55

Proofpoint 的研究人员最近在一场大型的垃圾电子邮件活动(有数百万封电子邮件被分发)中发现了一种新的downloader,主要针对金融机构。恶意软件被命名为“Marap”(根据“param”反向命名),因其所具备的主要功能而值得被注意,包括下载其他模块和payload的能力。模块化的特性允许攻击者在需要时添加新的功能,或者在感染目标系统后下载其他模块。到目前为止,我们已经观察到它下载了一个能够执行收集系统信息任务的模块。

活动分析我们在2018年8月10日观察到了这场垃圾电子邮件活动,经过分析我们发现了一个相同的payload——Marap downloader。从电子邮件的特征来看,它们与TA505在之前活动中所分发的电子邮件有很多相似之处。总的来说,电子邮件包含了以下不同类型的附件:

Microsoft Excel Web查询(“.iqy”)文件;

受密码保护的ZIP压缩文件(其中包含“.iqy”文件);

内嵌“.iqy”文件的PDF文档;

包含恶意宏的MicrosoftWord文档。

接下来,让我们来看看相应的几个不同的垃圾电子邮件示例:

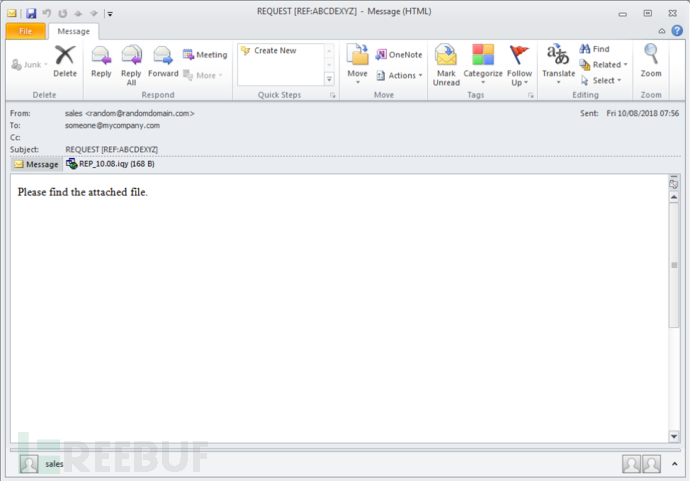

1)以“.iqy”文件作为附件的电子邮件示例其中一些电子邮件声称来自“sales<[随机域名]>”,主题为“REQUEST [REF:ABCDXYZ]”(随机字母),附件为“REP_10.08.iqy”(活动日期)。

图1.以“.iqy”文件作为附件、“Sales”为主题的电子邮件示例

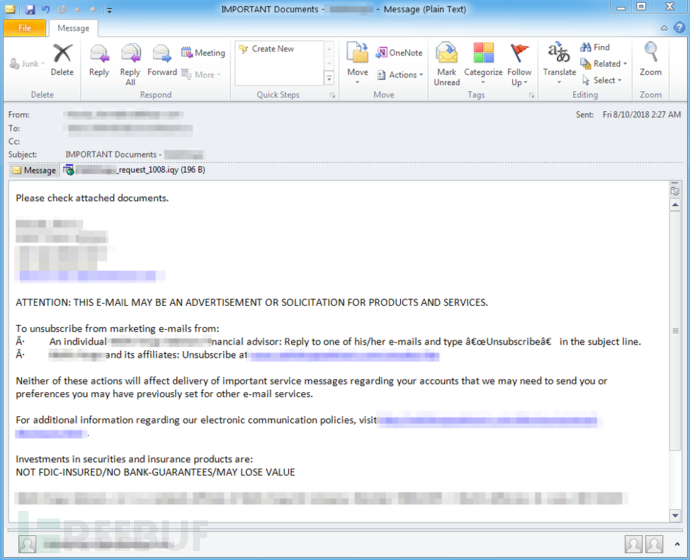

另一些电子邮件声称来自“[收件人姓名]<[随机发件人名称]@[银行域名]>”,主题为“IMPORTANT Documents-[银行名称]”,附件为“Request 1234_10082018.iqy”(随机数字,活动日期)。请注意,此类电子邮件冒用了美国主要银行的品牌和名称,在本示例中我们进行了马赛克处理。

图2.以“.iqy”文件作为附件、“主要银行”为主题的电子邮件示例

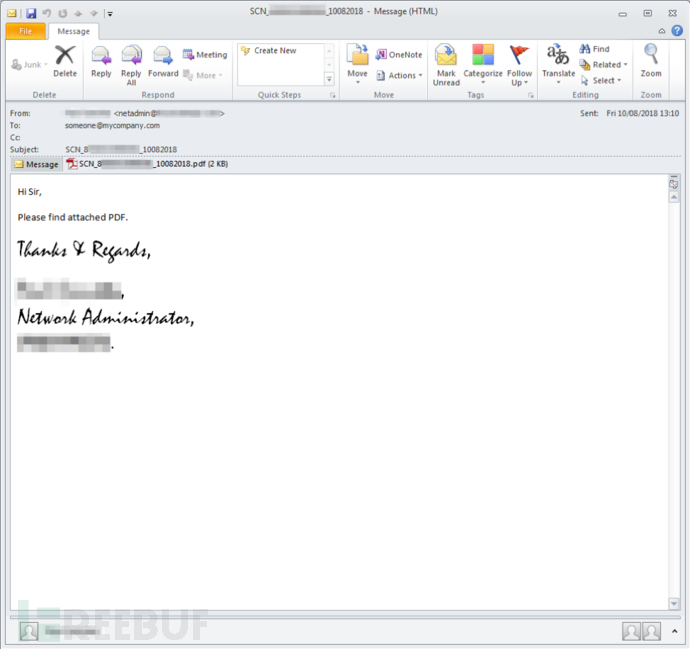

2)以内嵌“.iqy”文件的PDF文档作为附件的电子邮件示例此类电子邮件声称来自“Joan Doe< netadmin@[随机域名]>”,主题为“DOC_1234567890_10082018”(也使用“PDF”、“PDFFILE”或“SNC”,随机数字,活动日期),对应的附件为“SCN _1234567890_10082018.pdf”(内嵌“.iqy”文件)。

图3. 以内嵌“.iqy”文件的PDF文档作为附件的电子邮件示例

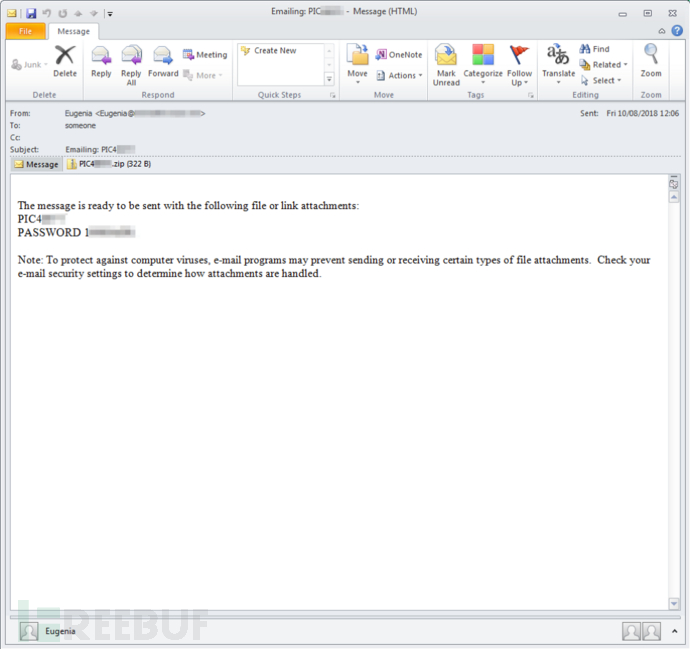

3)以受密码保护的ZIP压缩文件作为附件的电子邮件示例此类电子邮件声称来自“John<John@[随机域名]>”(名字也随机),主题为“Emailing: PIC12345”(随机数字),对应的附件为“PIC12345.zip”。

图4. 以受密码保护的ZIP压缩文件作为附件的电子邮件示例

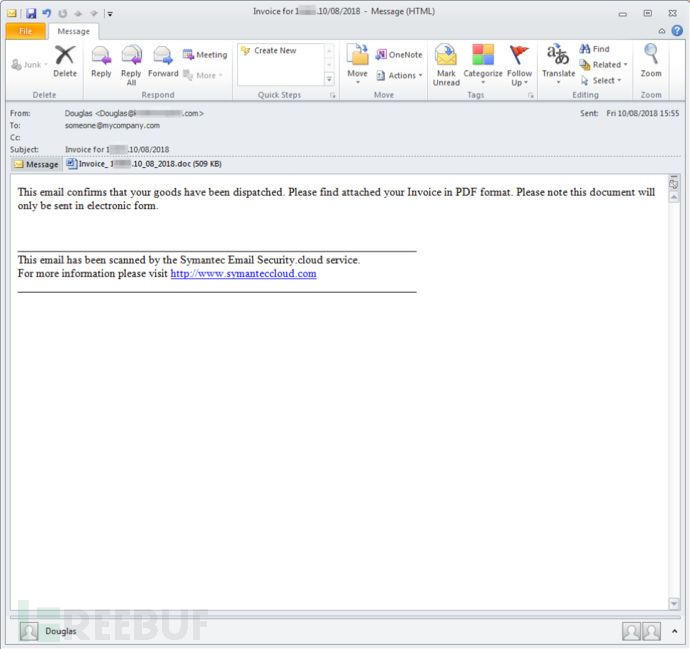

4)以Microsoft Word文档作为附件的电子邮件示例此类电子邮件声称来自“John<John@[随机域名]>”(名字也随机),主题为“Invoice for 12345.10/08/2018”(随机数字,活动日期),相应的附件为“Invoice_12345.10_08_2018.doc”。

图5. 以MicrosoftWord文档作为附件的电子邮件示例(在本示例的正文中错误地描述为“PDF格式”)

恶意软件分析