“瑞士军刀”Netcat使用方法总结

作者:媒体转发 时间:2018-04-18 09:31

前言

最近在做渗透测试的时候遇到了端口监听和shell的反弹问题,在这个过程中自己对Netcat这一款神器有了新的认识,现将一些Netcat的用法做一个小总结,希望对各位有帮助!

Netcat简介Netcat是一款非常出名的网络工具,简称“NC”,有渗透测试中的“瑞士军刀”之称。它可以用作端口监听、端口扫描、远程文件传输、还可以实现远程shell等功能。总之功能强大,可以用一句较为风趣的话来描述NC的强大——“你的想象力是局限NC的瓶颈”。

Netcat选项参数说明

功能说明:端口扫描、端口监听、远程文件传输、远程shell等等;

语 法:nc [-hlnruz][-g<网关...>][-G<指向器数目>][-i<延迟秒数>][-o<输出文件>][-p<通信端口>][-s<来源位址>][-v...][-w<超时秒数>][主机名称][通信端口...]

参 数:

参 数:

-g <网关> 设置路由器跃程通信网关,最多可设置8个;

-G <指向器数目> 设置来源路由指向器,其数值为4的倍数;

-h 在线帮助;

-i <延迟秒数> 设置时间间隔,以便传送信息及扫描通信端口;

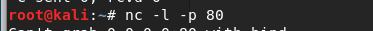

-l 使用监听模式,管控传入的资料;

-n 直接使用IP地址,而不通过域名服务器;

-o <输出文件> 指定文件名称,把往来传输的数据以16进制字码倾倒成该文件保存;

-p <通信端口> 设置本地主机使用的通信端口;

-r 乱数指定本地与远端主机的通信端口;

-s <来源位址> 设置本地主机送出数据包的IP地址;

-u 使用UDP传输协议;

-v 显示指令执行过程;

-w <超时秒数> 设置等待连线的时间;

-z 使用0输入/输出模式,只在扫描通信端口时使用。

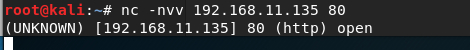

Netcat简易使用 连接到远程主机 命令:nc -nvv Targert_IP Targert_Port

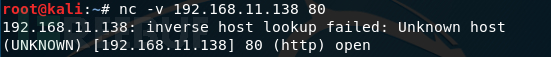

扫描指定主机的单一端口是否开放

格式:nc -v target_IP target_Port

扫描指定主机的某个端口段的端口开放信息

格式:nc -v -z Target_IP Target_Port_Start - Target_Port_End

扫描指定主机的某个UDP端口段,并且返回端口信息

格式:nc -v -z -u Target_IP Target_Port_Start - Target_Port_End

扫描指定主机的端口段信息,并且设置超时时间为3秒

格式:nc -vv(-v) -z -w time Target_IP Target_Port_Start-Targert_Port_End