又出新玩法?微软公式编辑器系列漏洞新利用方式

作者:网友投稿 时间:2018-03-27 01:00

此前,微软发布的月度安全更新中修复了多个最新的Office漏洞(CVE-2017-11882,CVE-2018-0798 和CVE-2018-0802)。该漏洞为Office公式编辑器的最新漏洞,微软对此的处理方式是将该模块删掉。

金睛安全研究团队对CVE-2018-0798漏洞的分析报告:

金睛安全研究团队对CVE-2017-11882漏洞的分析报告:

然而即使模块在最新版本中被删掉,仍然有大量攻击者在利用CVE-2017-11882+CVE-2018-0802的漏洞文档进行攻击。

而就在3月18日,金睛安全研究团队捕获到一些奇怪的RTF样本。这批样本相比较CVE-2018-0802传统利用方式而言,采用了一种新的利用方式,能够绕过市面上大多数杀软,并且即使部分杀软能查杀,也无法正确识别漏洞。

下图为VT报警信息。

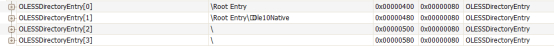

首先,经过分析,我们发现这批样本有一个通用特征:都内嵌了一个CFBF(Compound File Binary Format)对象,将该文件提取后发现只有一个“\x01Ole10Native”流。

在文本编辑器中浏览该文件也未发现明文的URL,文件路径或是命令等信息。

经过分析,我们发现这批样本是公式编辑器系列漏洞的新利用方式。可以用于构造和CVE-2017-11882,CVE-2018-0802相同触发机制,但静态特征更少的恶意样本。

首先可以观察到,这个CFBF对象的Root Entry带有一个CLSID {0002CE02-0000-0000-C000-000000000046}。

而这个CLSID对应的对象是Microsoft Equation 3.0,即该对象是一个公式3.0编辑器对象。

而在[MS-OLEDS]中可以查到“\x01Ole10Native”流的结构。前四个字节表示数据长度,后面的字节流均为对应的数据。但是可以发现,这段数据的含义并不显然。也许是shellcode,但是shellcode的头部并不在偏移量为0的位置。

我们来回顾一下之前在CVE-2017-11882中,公式数据被加载和读取的过程。

通过Unicode字符串”Equation Native”可以定位到数据流加载的过程。如下图所示。

注意到这里可能是对虚函数表的调用,28行的s_EquationNative是流名,则v10这个唯一的out变量应该对应于IStream,那么a2应该对应于IStorage。

进行标注后得到以下结果。