暗云系列Bootkit木马最新动态

作者:媒体转发 时间:2018-10-26 01:14

“暗云”系列Bootkit木马是迄今为止最复杂的木马之一,从2015年至今,已感染数以百万的计算机。暗云木马使用了很多复杂的、新颖的技术来实现长期潜伏。其中最大的特点是使用BootKit技术,直接感染磁盘的主引导区(MBR),感染暗云系列木马后,可以使用腾讯电脑管家的急救箱进行处理。

近日,腾讯御见威胁情报中心发现暗云系列Bootkit木马又出现多个新变种,其中新发现的变种1会在内核层联网tj.tagcbm1t.com下载shellcode解密执行,其技术手段和暗云Ⅲ较为接近,故将其命名归类为暗云Ⅲ v3.0,友商前段时间披露的”隐匿者”病毒团伙技术上也属于暗云Ⅲ系列变种。

新发现的变种2会向应用层插入apc并连接C2服务器upax.ximics.com,下载payload解密执行,其技术手段和暗云I代较为接近,故将其命名归类为暗云I v2.0。

暗云系列木马变种木马的最终载荷不尽相同,不同的病毒运营团伙会有不同的赢利模式,其行为取决于木马连接C2服务器下载的ShellCode。腾讯御见威胁情报中心监测到暗云系列木马几乎涉猎所有病毒木马黑色产业赢利模型:从锁定主页、劫持流量、弹出广告、推广软件、安装挖矿木马、发起DDoS攻击,几乎无恶不作。

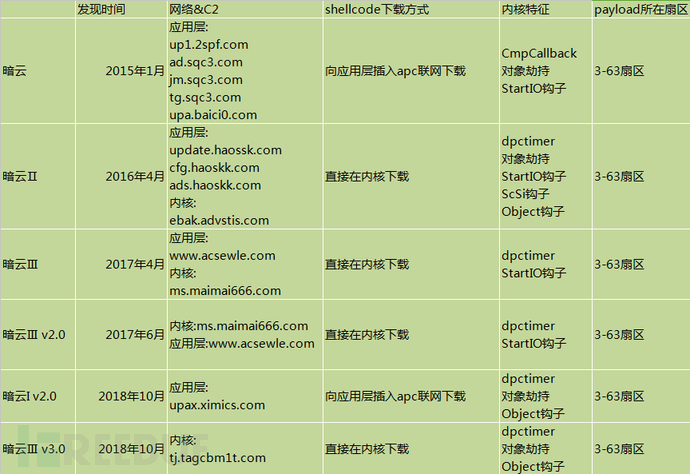

暗云系列Bootkit木马版本对比如下:

暗云系列发现时间及主要特性

腾讯安图高级威胁溯源系统可查询暗云系列木马的家族图谱

二、暗云系列木马新变种详细分析

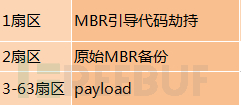

暗云系列木马新变种 ,1扇区为劫持后的MBR引导代码,2扇区为原始MBR的备份,3-63扇区为加密的payload,其感染后的扇区布局如下:

感染暗云之后磁盘引导扇区内容被改写

2.1MBR引导代码劫持分析

MBR引导代码被劫持阶段的执行流程如下

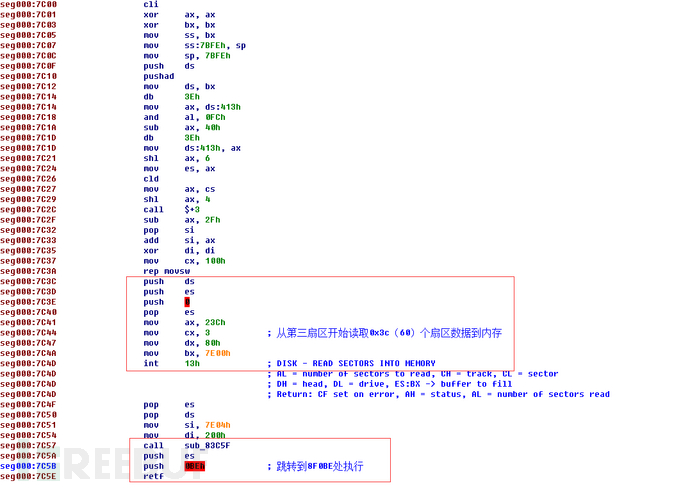

a)BIOS完成自检和硬件检测后,将安装有操作系统的磁盘的第一个扇区的内容读到内存的0000:7C00处执行,由于MBR引导代码已经被劫持修改,病毒代码获得执行

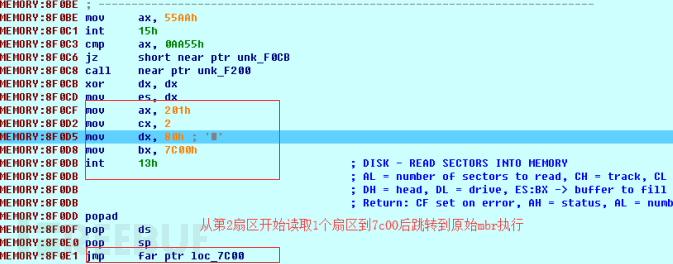

b)7C00处病毒代码主要功能是将3-63扇区的加密payload读取到内存解密并执行,payload会被拷贝到内存8F00:0000处

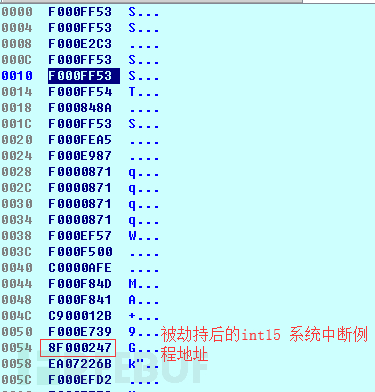

c)8F00:0000处代码获得执行后,会劫持系统中断表hook int15中断,劫持后的int15中断例程地址被修改为8F00:247

d)读取第二扇区备份的原始MBR到内存地址0000:7c00处继续执行原始的MBR

被劫持后的MBR引导代码

被劫持后的int15 系统中断例程地址

跳转到原始MBR继续执行

2.2 INT 15中断例程劫持分析

INT 15中断被调用后木马获得了执行机会,在int15 中断例程劫持中其主要功能是根据特征码搜索引导启动文件,根据不同的系统版本hook不同的地方,具体执行流程如下:

a) 搜索特征码E9D501EB0490000000528BC30E076633来判断是否是引导启动文件(注:引导启动文件在系统盘根目录下,vista之前是ntldr,Vista之后是bootmgr,引导文件前16字节为该特征码),如果匹配上则继续执行下一步搜索,否则结束