页游微端《血盟荣耀》强锁主页,劫持50余个知名电商和搜索网站流量

作者:媒体转发 时间:2018-10-15 21:25

腾讯御见威胁情报中心近日发现一款名为《血盟荣耀》的网页游戏客户端(业内简称“页游微端”)正与病毒一起捆绑传播,该游戏通过众多小游戏网站的下载器和部分工具软件推广安装。一旦电脑莫名其妙多出血盟荣耀的网页游戏客户端,劫持浏览器流量的病毒就会被同时安装。

血盟荣耀页游微端

推广安装血盟荣耀页游微端的某视频工具软件

被捆绑的病毒主要通过锁定浏览器主页为某网址导航站、劫持网站流量来获利。被劫持的共有53个网址,包括百度、搜狗在内的搜索网站,京东、淘宝、唯品会、携程等电商网站均被劫持。

当用户浏览这些网站时,病毒会强行在浏览器URL加上推广ID,使得每次用户浏览网页病毒都能从中获得流量分成。如果用户在电商网站购物,病毒还能通过劫持网站的行为获得购物佣金。

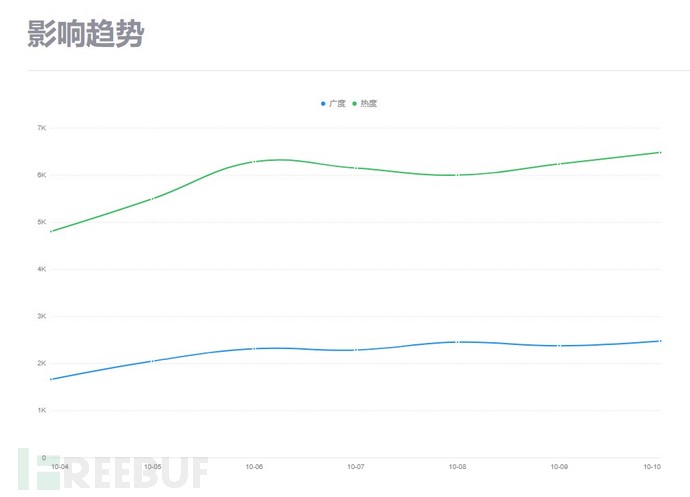

血盟荣耀页游微端的推广渠道主要是一些小游戏网站的下载器和某些视频编辑软件里捆绑推广。从腾讯御见威胁情报中心的监测数据看,该病毒在传播高峰时期,每天能拦截上万次,目前该病毒的传播量仍然处于较高水平。

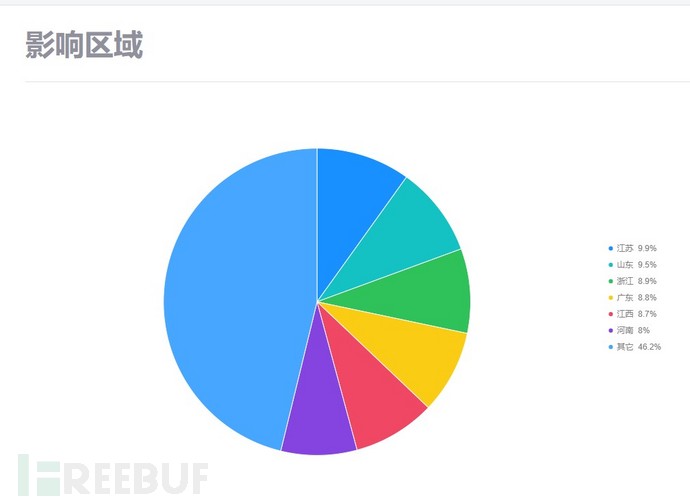

这款捆绑病毒的《血盟荣耀》网页游戏已危害全国,江苏、山东、浙江受害电脑数量位居全国前三。

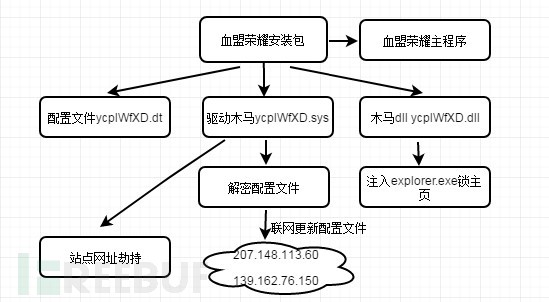

血盟荣耀安装包Setup_Xmry_921613.exe运行后除了安装游戏客户端,还会在driver目录下释放随机文件夹(如ycplWfXD),文件夹里包含了同名的木马驱动程序(ycplWfXD.sys)和dll文件(ycplWfXD.dll),还有加密的配置文件ycplWfXD.dt。木马运行流程如下

木马驱动ycplWfXD.sys其主要功能是读取同目录下的加密配置文件ycplWfXD.dt到内存中进行解密,根据配置文件信息完成主页锁定及站点url重定向劫持进行。

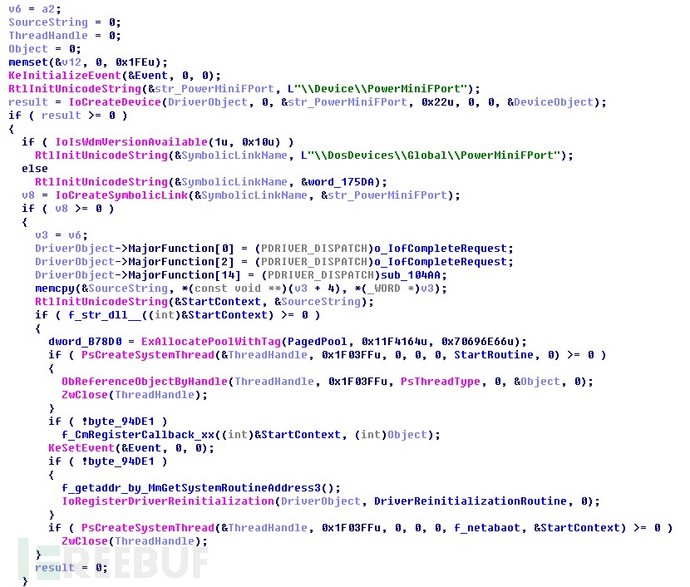

初始化

驱动入口函数中创建\\Device\\PowerMiniFPort设备,完成创建设备等初始化工作后,会创建2个系统线程完成主要的功能,并注册CmRegisterCallback回调函数。

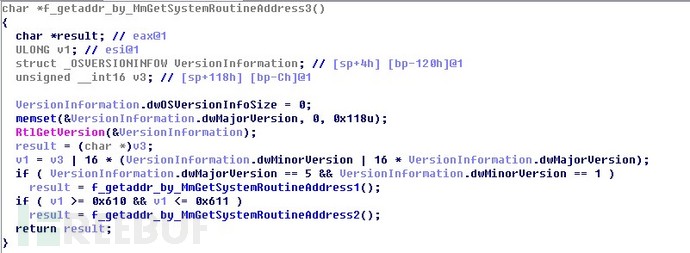

通过MmGetSystemRoutineAddress获取函数基地址,不同系统版本号返回不同的值

收集上传机器信息,包括系统时间,版本号,mac地址等,根据不同条件选择不同的c2地址进行通信,总共有4个IP地址进行通信,包括:

144.48.141.165

103.51.140.30

206.189.90.51

139.162.76.150

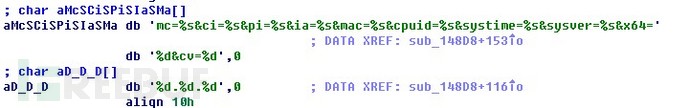

上传收集机器信息