Munin:依据文件Hash从各种在线恶意软件扫描服务提取信息的工具

作者:CQITer小编 时间:2018-09-15 16:28

munin是一个依据文件Hash,从各种在线恶意软件扫描服务提取信息的工具。

当前Munin查询支持以下服务:

1.Virustotal

2.Malshare

3.HybridAnalysis

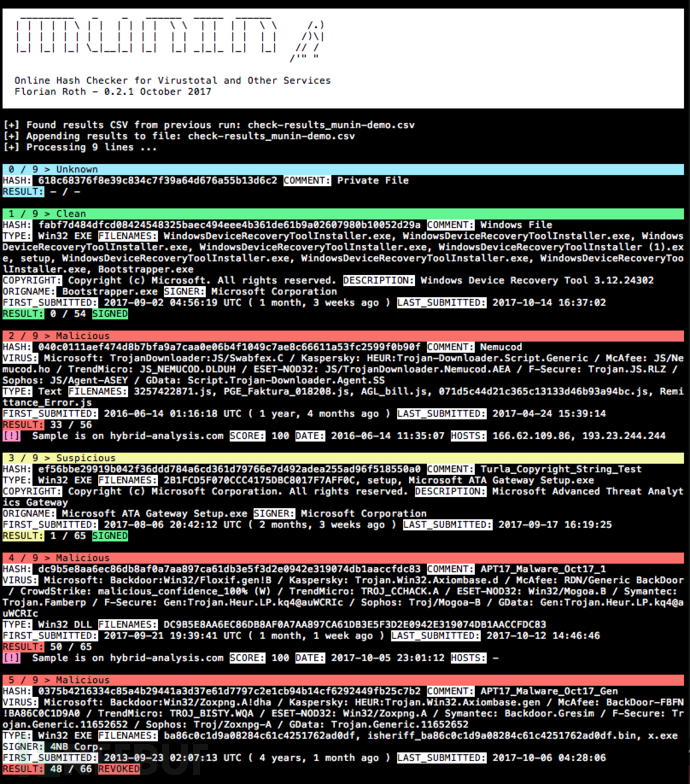

注:Munin是基于“VT-Checker”脚本的,该脚本目前在LOKI存储库进行维护。 截图

模式A:从任意基于正则表达式的文本文件中提取哈希值

模式B:遍历样本目录并在线检查哈希值

通过API(JSON响应)从Virustotal检索有价值的信息,并通过永久链接(HTML解析)获取其他信息

保存历史记录(缓存),只对文本文件中多次出现的散列查询服务一次

被存储在JSON中的缓存对象

使用结果创建CSV文件,以便于后续的处理和报告

如果可用,将结果追加到之前的CSV文件中

提取信息哈希和注释

基于用户定义的列表进行匹配的AV供应商

在野使用的文件名

PE信息,如描述,原始文件名和版权声明

基于Virustotal ratio的结果

第一次和最后一次提交时间

某些指标的标签:Harmless, Signed, Expired, Revoked, MSSoftware

提取检查上传样本查询 Malshare.com

查询Hybrid-Analysis.com分析样本

当前批处理中的重复Imphash > 帮助你发现导入哈希表中的重复项

安装1.下载/克隆存储库

2.安装所需软件包:pip3 install -r requirements.txt(如果是macOS则再添加一个–user参数)

3.(可选:–intense模式需要)下载PhantomJS并将其放入$PATH,例如/usr/local/bin

4.在munin.ini文件中,为不同的服务设置API密钥

5.首次运行使用demo文件:python munin.py -f munin-demo.txt –nocache

典型的命令行使用处理Virustotal Retrohunt结果,并在检查之前对行进行排序,以便在块中检查匹配的签名:

python munin.py -f my.ini -f ~/Downloads/retro_hunt处理IOC文件,并显示在Virustotal上对这些样本发表评论的人(使用PhantomJS,CPU使用率会更高):

python munin.py -f my.ini -f ~/Downloads/misp-event-1234.csv --sort --intense处理样本目录并在线检查其哈希值:

python munin.py -f my.ini -s ~/malware/case34 获取Munin使用的API密钥 Virustotal1.在此创建一个帐户:

2.在Profile > My API key中获取你的public API key。

Malshare在这里注册:https://malshare.com/register.php

Hybrid Analysis1.在此创建一个帐户:https://www.hybrid-analysis.com/signup

2.登录,并在Profile > API key中获取密钥。