DEFCON 26 | 利用传真功能漏洞渗透进入企业内网(Faxploit)

作者:CQITer小编 时间:2018-09-06 09:13

然而,技术发展到今天,就通信手段而言,我们有电子邮件、社交聊天、移动通信渠道、网络服务和高大上的量子卫星通信等等,但在这种喜新厌旧的信息时代中,传真技术仍然没被淘汰,且依旧被广泛使用。根据简单的谷歌搜索可以发现,网上出现了超过3亿个的在用传真号码,看来,传真技术还是我们常用的办公通信方式之一。

为此,CheckPoint 决定深入研究一下这种“老派”的通信方式,看看它除了具备嘈杂的传呼机功能和官僚主义负担之外,是否存在着严重的网络安全风险。以下为CheckPoint 的相关研究:

研究背景传真通信是利用扫描和光电变换技术,从发端将文字、图像、照片等静态图像通过有线或无线信道传送到接收端,并在接收端以记录的形式重显原静止的图像的通信方式。传真是基于传统电信线路电话交换网(PSTN)与软交换技术(NGN)的融合。

如今的传真技术被广泛集成于多功能一体打印机设备中,之后,家庭或企业通过以太网、WiFi、蓝牙等接口把这些一体机接入内网使用。当然,为了支持传真功能,这些一体机还连接了传统话务(PSTN)的电话线。

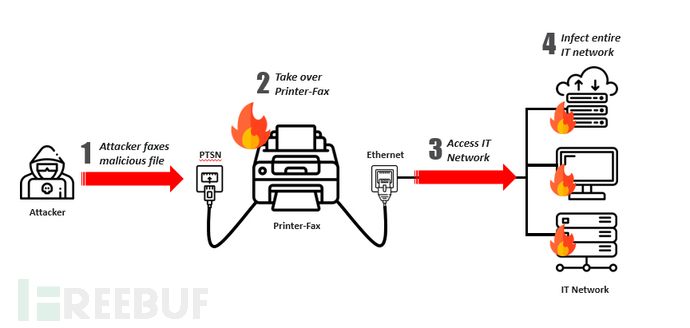

我们在研究一开始就定下了这种假设,攻击者能否仅仅通过电话线和相应的传真号码,就能向多功能一体打印机发送恶意传真来实现入侵呢?如果答案是“能”,那么通过这台受控打印机,就有可能深入向企业内网渗透。终于,经过漫长而乏味的研究,我们有了突破。

事实上,我们在多功能一体打印机中发现了几个关键漏洞,利用这些漏洞,通过向其发送构造的恶意传真,就能实现对其完全的入侵控制。这样一来,打开了企业内网之门,也就什么可能都存在了,攻击者可以潜伏在多功能一体机中,向脆弱的企业内网电脑发起“永恒之蓝”漏洞攻击,或通过传真方式窃取内网电脑数据并向外回传。

首先,在固件逆向分析过程中,我们使用IDA来识别传真功能中实际的运行进程和环境,有了一些发现:

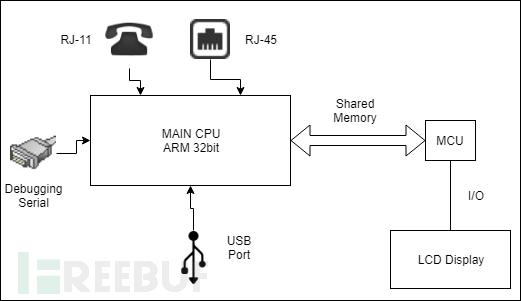

架构我们测试的多功能一体机是基于ARM 32bit的CPU架构的大端存储模式(Big-Endian),主CPU使用共享存储区与控制LCD屏幕的MCU元件进行通信。

操作系统是Green Hills的ThreadX式嵌入式实时操作系统,它使用平面内存架构,很多任务进程运行于内核模式下,使用同一个虚拟地址空间。也是由于这种平面内存架构的原因,我们认为任务进程的通信是通过消息队列方式进行的(FIFO),另外,其虚拟地址空间是固定的,未部署任何地址空间布局随机化(ASLR)保护机制。

DSID值然而,当我们在分析T.30状态机任务(“tT30”)时,偶然发现了很多使用特别ID的追踪方法(trace),深入分析发现,这些ID也被用于一些以“DSID_”为前缀开头的字符串列表中。实际上,这些字符串看似是与那些使用ID的追踪方法(trace)逻辑相匹配,这也给了我们重要的逆向提示线索。于是乎,我们从所有不同的DSID列表中创建了一个枚举类型,形成了任务中的各种追踪方法文本描述。以下为trace追踪方法中使用的DSID值: